Jei Jūsų veikla susijusi su visuomenei būtinų poreikių užtikrinimu, Jūs tikrai patenkate į šį sąrašą. Atkreipkite dėmesį, kad į direktyvos subjektų sąrašą patenka įmonės, kurių metinė apyvarta - daugiau nei 10 mln. EUR.

TIS2 direktyva

Verslui privalomos europinės direktyvos TIS2 reikalavimų diegimą patikėkite Skaylink.

Direktyvos - direktyvomis. Daugiau saugumo - daugiau ramybės.

Saugoti savo organizacijos technologijų infrastruktūrą ir duomenis ne tik būtina, o privaloma.

Naujoji, visoje Europos Sąjungoje netrukus įsigaliosianti tinklų ir informacinių sistemų direktyva TIS2 (en. NIS2) įtvirtina naują Europos Sąjungos kibernetinio saugumo sampratą ir griežtai apibrėžia privalomas priemones bei plečia kontroliuojamų verslo subjektų bei organizacijų aprėptį.

Skaylink TIS2 direktyvos reikalavimų diegimą pirmiausia įgyvendino pas save, todėl esame patikimas Jūsų sąjungininkas, siūlome patirtimi grįstus sprendimus ir kompetenciją susigaudant TIS2 direktyvos reikalavimų liūne.

TIS2 direktyvos samprata – ar Jus tai paveiks?

Kibernetinis saugumas versle - iššūkis, kurį suvaldyti esame pasirengę

Nepriklausomai nuo veiklos specifikos TIS2 direktyvos reikalvimus privalo įgyvendinti įmonės, kurių metinė apyvarta viršija 10 mln. EUR.

smulkių bei vidutinio dydžio įmonių pripažįsta būtinų kibernetinės saugos įgūdžių trūkumą ir 57% pripažįsta paskirtų kibernetinės saugos profesionalų trūkumą.

išreiškia susirūpinimą dėl nuotolinio darbo saugumo pažeidžiamumo ir norėtų tai tobulinti.

įvardina kibernetinę saugą tarp svarbiausių penkių savo organizacijos problemų, kas reiškia milžinišką žinių, informacijos ir konkrečių veiksmų stygių.

Kaip pasiekti aukštesnį saugumo lygį – TIS2 atmintinė

Kad atitiktumėte TIS2 reikalavimus Jums reikės sukurti kompleksinę strategiją, kuri atliepia individualius Jūsų verslo ar veiklos poreikius Jūsų asmeninius poreikius – puoselėti kibernetinio atsparumo kultūrą savo versle. Nežinote kaip? Leiskite Skaylink būti Jūsų vedliu ir kompasu TIS2 reikalavimų liūne!

Pagrindiniai TIS2 reikalavimų aspektai

Saugos politikų sukūrimas skirtas sustiprinti sistemų integralumą ir atitinkantis rizikų standartus Jūsų versle.

Išsamių duomenų atsarginių kopijų ir verslo veiklos tęstinumo planų kūrimas, krizių valdymas verslo atsparumo užtikrinimui.

Saugaus bendradarbiavimo su tiekėjais užtikrinimas, siekiant apsaugoti tiekimo grandinės vientisumą.

Tinklų apsaugos strategijų įgyvendinimas, įskaitant pažeidžiamumo valdymą ir atskleidimą.

Protokolai ir procedūros, skirtos iš anksto suvaldyti kibernetinės saugos rizikas.

Teisingų kibernetinės saugos praktikų diegimas ir skatinimas, mokymai, darbuotojų kibernetinio budrumo ugdymas.

Kriptografijos naudojimas, siekiant apsaugoti informaciją ir ryšius.

Darbuotojų apsaugos valdymas, prieigų teisės ir įrenginių kontrolė siekiant apsaugot verslo duomenis.

Kelių dalių autentifikavimo (MFA) ir kitų nuolatinio autentifikavimo metodų diegimas ir įgyvendinimas aukštesniam saugumo lygiui.

Kaip Skaylink užtikrins Jūsų TIS2 (en. NIS2) atitiktį? Konkrečių žingsnių ir priemonių planas

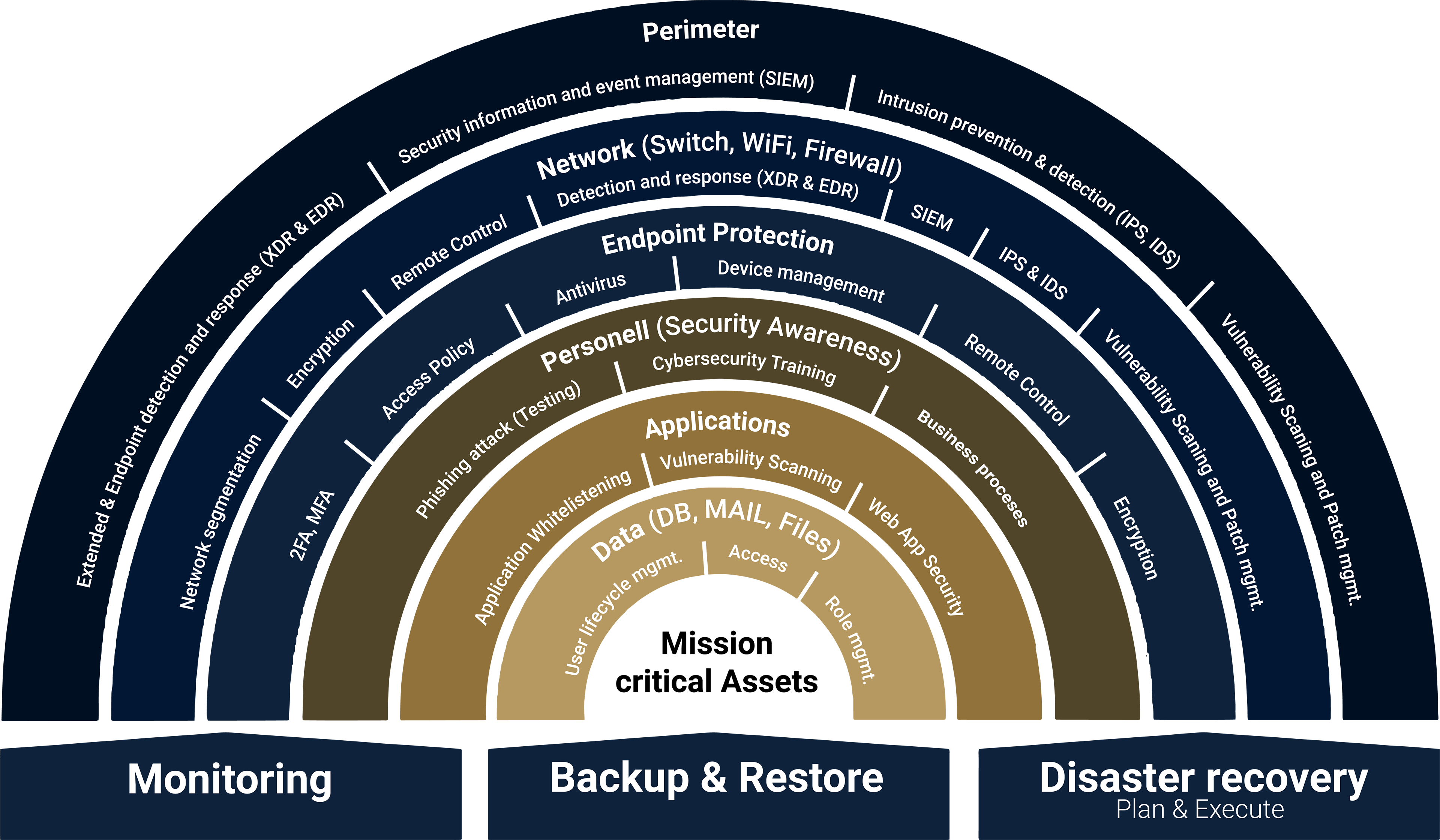

Į kibernetinį saugumą žiūrime kompleksiškai. Naudojame 360° apsaugos principą, idant neliktų jokių pažeidžiamumų.

Nors TIS2 direktyva nauja, mūsų požiūrio į kibernetinę saugą ji nekeičia. Ne vienerius metus užtikriname savo klientų kibernetinį saugumą ir strateginės verslo informacijos apsaugą su tokiais įrankiais ir sprendimais, kaip šifravimas, XDR/EDR ir SIEM. Mūsų sukurtas BTT Armour sprendimas jau dabar atliepia ir įgyvendina apie 80% TIS2 direktyvos reikalavimus.

Svarbiausia – stebėti, aptikti, operatyviai užkardyti (geriausia, automatizuotai) arba eliminuoti grėsmes. Mūsų sprendimai tikrąja to žodžio prasme yra kibernetinio atsparumo šarvai mūsų klientams.

Kaip atrodo kibernetinio saugumo praktikų ir TIS2 direktyvos diegimo eiga?

Tiksliai identifikuojame rizikas ir pasiūlome konkrečias priemones, kaip kiekvieną jų arba visas užkardyti.

Konkrečių saugos priemonių diegimas, pvz. Šifravimo, segmentavimo sprendimai, ugniasienės, idant Jūsų verslo informacija būtų saugi.

Grėsmės akivaizdoje Skaylink turi aiškų Jūsų veiklos tęstinumo užtikrinimo ir veiklos atstatymo planą. Taip pat visus įrankius, kad to neprireiktų.

Kiekviena saugos grandis turi dedikuotą kibernetinio saugumo ekspertą, taip užtikrindami visapusišką Jūsų verslo apsaugą.

Mumis pasitiki:

Individualizuota Skaylink kibernetinio saugumo samprata

Dedikuoti kibernetinio saugumo ekspertai atlieka išsamų saugumo auditą, įvertina kibernetinį lauką, nustato pažeidžiamus taškus ir vietas, kurias privaloma tobulinti. Tuo pačiu įsigilina į Jūsų infrastruktūros specifiką, kas leis pasiūlyti efektyviausius įrankius ir sprendimus.

Vadovaujantis audito išvadomis, pateikiamas konkretus siūlomų diegti priemonių ir sprendimų sąrašas, priklausomai nuo kliento infrastruktūros ir naudojamos programinės įrangos. Pasitvirtinus su klientu priemonės ir sprendimai įdiegiami, bei užtikrinama nuolatinė stebėsena

Skaylink – saugumui be jokių kompromisų!

Pasitelkiant laiko patikrintas ir išbandytas saugumo priemones bei sprendimus, savo sukurtą saugumo sprendimą „BTT Armour“ padedame verslo klientams ir organizacijoms užkardyti galimas kibernetines rizikas ir aukščiausios klasės saugumo lygį.

Priklausomai nuo poreikių, įmonės dydžio ir galimų grėsmių įverčio Jūs galite rinktis poreikius atliepiantį saugumo paketą: nuo bazinių saugumo sprendimų iki visa aprėpiančios TIS2 direktyvos reikalavimus atitinkančio paketo.

Nepriklausomai nuo Jūsų verslo dydžio, kibernetiniu saugumu pasirūpinti būtina. O jei reikalingi kompleksiniai super sprendimai – mums pakeliui.

- Saugus dokumentų dalijimosi užtikrinimas su išoriniais kontaktais (svečių privilegijos, saugios nuorodos, patvirtinimo kodai).

- Vidinių ir išorinių vartotojų prieigos prie kompanijos informacijos valdymas

- Dokumentų kompiuteriuose sinchronizavimas su Cloud

- Duomenų atkūrimas / trynimas (esant poreikiui, priklausomai nuo Microsoft įrankių ir galimybių).

- El. laiškų apsauga nuo šlamšto, kenkėjiškų programų ir žinomų grėsmių.

- Tinkamų slaptažodžių politikos įgyvendinimas.

- Pastovus Office aplikacijų atnaujinimas (priklausomai nuo M365 plano galimybių).

- Vartotojų veiksmų žurnalų auditų registravimas

- MFA aktyvavimas ir naudojimo užtikrinimas.

- SSO (Vieno prisijungimo sistema) aktyvavimas ir užtikrinimas.

- Microsoft Teams svečių ir išorinių vartotojų įgaliojimas.

- Saugumo funkcijų ir parametrų konfigūravimas kompiuteriams su Windows 10 operacinėmis sistemomis ir mobiliesiems įrenginiams

- AutoPilot paruošimas ir aktyvavimas automatiniam Office instaliavimui ir atnaujinimams.

- Apsaugos strategijos skirtos apsaugoti verslo duomenis visuose įrenginiuose, įskaitant iOS, Android® ir Windows paruošimas ir įgyvendinimas.

- Kompiuterių ir mobiliųjų įrenginių valdymas ir priežiūra.

- Apsaugos aktyvavimas ir priežiūra nuo kenkėjiškų priedų (angl. attachments) ir sukčiavimo išpuolių (angl. phishing attacks)

- Įgalinti nuotolinio duomenų ištrynimo funkciją, siekiant išvengti duomenų, esančių prarastame ar pavogtame įrenginyje, nutekėjimo

- Valdyti įmonės informacijos įrašymą ir kopijavimą į nepatikimas ar nepatvirtintas programas, talpyklas

- Kontrolės taikymas prie jautrios informacijos naudojantis dokumentų žymėjimu (angl. sensitivity labels) - nekopijuoti, nepersiųsti

- Aktyvuoti neribotą debesies archyvą ilgalaikiam el. laiškų archyvavimui (angl. retention period)

- Vykdyti apsaugą nuo kenkėjiškų programų, kad apsaugoti „Windows 10“ įrenginius nuo virusų, šnipinėjimo ir kitų kenkėjiškų programų (Windows Defender)

- Įgalinti „Bitlocker“ apsaugą nuo neteisėtos prieigos prie kompiuteriuose esančių failų ir aplankalų

- Aktyvuoti sąlyginės prieigos politiką (angl. Conditional access), siekiant apriboti prieigą iš įrenginių, kurie neatitinka keliamų įmonės reikalavimų: nėra prijungti prie domeno, nenaudoja MFA, IP adresas neįtrauktas į leistinų sąrašus ir kt.

- Techninio įgyvendinimo plano parengimas saugai padidinti

- Užduočių įgyvendinimas

- Nuolatinė M365 aplinkos priežiūra, sisteminga sukurtų politikų modernizavimas

- Ataskaitų apie saugumo incidentus pristatymas

- Esamo M365 tenanto konfigūracijų tikrinimas ir vertinimas

- Esamo M365 tenanto apsaugos įvertinimas

- Reikalingų papildomų nustatymų rekomendacijų pateikimas

- Rekomendacijų įgyvendinimas

- Identifikavimo ir prieigos valdymas, įskaitant vartotojų identifikavimo valdymą, prieigų protokolus, slaptažodžių politikas ir MFA siekiant įsitikinti, kad tik autorizuoti vartotojai gauna prieigą prie organizacinių resursų.

- Geografinių politikų, nustatančių vietoves, iš kurių vartotojai gali pasiekti kompanijos vidinius dokumentus, įtvirtinimas.

- Vartotojų veiksmų sekimo M365 aplinkoje aktyvavimas, siekiant sustabdyti neleistiną duomenų pašalinimą arba neteisėtą naudojimą. Išmaniųjų prietaisų valdymas, įsitikinant, kad mobilieji prietaisai ir asmeniniai kompiuteriai yra kontroliuojami, apsaugoti, užšifruoti ir atitinkantys saugos politikas, kartu atliekant apsaugos patikrinimus.

- Sąlyginės prieigos įgyvendinimas prietaisams ir vartotojams, reikalaujant papildomo atpažinimo veiksmų. Tokiu būdu, tik įmonės išduoti prietaisai ir vartotojai galėtų pasiekti jautrią informaciją.

- Duomenų apsaugojimas pasitelkiant duomenų klasifikavimą ir etikečių naudojimą, žymint neviešinamus dokumentus, politikų vykdymą ir prieigos prie informacijos valdymą, pasiremiant vartotojų identifikacija ir naudojamu prietaisu. Neorganizacinių duomenų dalijimosi konfigūravimas turi būti atliekamas atsižvelgiant į GDPR reikalavimus.

- Grėsmių stebėjimas ir aptikimas, akimirksniu reaguojant į visus saugos incidentus.

- BASIC: M365 Basic; M365 Standard, O365 E1 ir aukštesni

- PREMIUM: M365 Premium, M365 Basic + Enterprise Mobility + Security E3

- TIS2: M365 Premium ir aukštesni

- Reguliariai atnaujinama kibernetinės saugos politika ir procedūros

- Rizikos analizė

- Reguliarūs IT infrastruktūros ir saugumo atitikties auditas

- Reagavimas į incidentus ir jų valdymo planas

- Tiekimo grandinės/trečiųjų šalių saugumo vertinimas

- Regauliarūs darbuotojų mokymai

- Regaliuraus darbuotojų patikrinimas, kibernetinių atakų simuliacija

- Reguliarios atsarginės kopijos

- Reguliarios atsarginių kopijų patikros, atkūrimo procesas iš atsarginių kopijų

- Kritinės subjekto infrastruktūros atkūrimo planas

- Subjekto veiklos atkūrimas po ekstremalių įvykių

- Krizių valdymas

- "Disaster recovery" plano įgyvendinimas

- Tinklų infrastruktūros incidentų rizikos kontrolė

- Tinklo segmentavimas

- Tapatybės ir prieigos valdymas prie vidinių subjekto sistemų

- Kompiuterių, diskų, duomenų tinklo šifravimas

- Kibernetinio saugumo sistemų atnaujinimas

- Saugių prieigų prie vidinių subjekto duomenų valdymas ir užtikrinimas

- Debesijos infrastruktūros incidentų rizikos kontrolė